14.1. Модели, цели и ранние системы шифрования

14.1.1. Модель процесса шифрования и дешифрования

14.2. Секретность системы шифрования

14.2.1. Совершенная секретность

14.2.2. Энтропия и неопределенность

14.3. Практическая защищенность

14.3.5. Стандарт шифрования данных

14.4.1. Пример генерирования ключа с использованием линейного регистра сдвига с обратной связью

14.4.2. Слабые места линейных регистров сдвига с обратной связью

14.4.3. Синхронные и самосинхронизирующиеся системы поточного шифрования

14.5. Криптосистемы с открытыми ключами

14.5.1. Проверка подлинности подписи с использованием криптосистемы с открытым ключом

14.5.2. Односторонняя функция с «лазейкой»

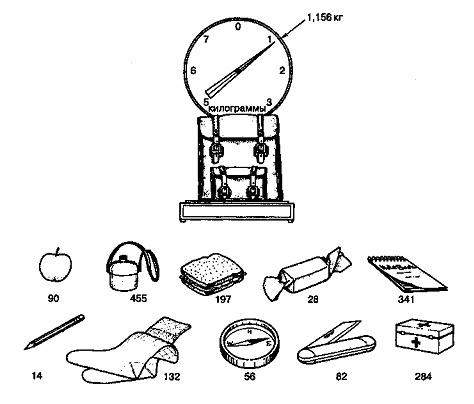

14.5.5. Криптосистема с открытым ключом, основанная на «лазейке» в рюкзаке

14.6.1. «Тройной» DES, CAST и IDEA

14.6.2. Алгоритмы Диффи-Хэллмана (вариант Элгемала) и RSA

14.6.2.1. Описание алгоритма Диффи-Хэллмана, вариант Элгемала

14.6.3. Шифрование сообщения в системе PGP

14.6.4. Аутентификация с помощью PGP и создание подписи

14.1. Модели, цели и ранние системы шифрования

14.1.1. Модель процесса шифрования и дешифрования

Желание общаться конфиденциально уходит своими корнями в далекое прошлое. История секретного общения богата уникальными изобретениями и красочными анекдотами [1]. Изучение путей передачи сообщений, которые не допускали бы постороннего вмешательства, называется криптографией. Термины шифрование и кодирование обозначают преобразования сообщений, выполняемые передатчиком, а термины дешифрование и декодирование — обратные преобразования, производимые приемником. Основными причинами использования криптосистем в общении являются (1) обеспечение конфиденциальности, т.е. предотвращение извлечения информации из канала посторонним лицом (подслушивание); (2) аутентификация, предотвращение внедрения в канал информации посторонними людьми (обманный доступ). Часто, как в случае электронной пересылки или договорных переговоров, важно обеспечить электронный эквивалент письменной подписи. Это необходимо для того, чтобы устранить какие-либо недоразумения между отправителем и получателем относительного того, какое сообщение было отправлено и было ли оно вообще отправлено.

На рис. 14.1 изображена модель криптографического канала. Сообщение, или открытый текст M, шифруется путем обратимого преобразования Ек, дающего шифрованный текст С=Ек(М). Шифрованный текст пропускается через незащищенный, или общедоступный канал. После получения шифрованного сообщения С, его исходное значение восстанавливается с помощью операции дешифрования, описываемой обратным преобразованием Dk = Ек-1, что выглядит следующим образом.

![]() (14.1)

(14.1)

Рис. 14.1. Модель криптографического канала

Рис. 14.1. Модель криптографического канала

Параметром К обозначается множество символов или характеристик, называемых ключом, определяющим конкретное шифрующее преобразование Екиз семейства криптографических преобразований. Первоначально защищенность криптосистем зависела от секретности всего процесса шифрования, но в конечном итоге были разработаны системы, для которых общая природа преобразования шифрования или алгоритма могла быть общеизвестна, а секретность системы зависела от специального ключа. Ключ использовался для шифрования нешифрованного сообщения, а также для дешифрования шифрованного сообщения. Здесь можно отметить аналогию с универсальным компьютером и компьютерной программой. Компьютер, подобно криптосистеме, способен на множество преобразований, из которых компьютерная программа, подобно специальному ключу, выбирает одно. В большинстве криптосистем каждый, имеющий доступ к ключу, может как шифровать, так и дешифровать сообщения. Ключ передается разрешенным пользователям через секретный канал (в качестве примера может быть использован курьер для передачи из рук в руки важной ключевой информации); ключ, как правило, остается неизменным в течение значительного числа передач. Целью криптоаналитика (противника) является оценка открытого текста ![]() посредством анализа шифрованного текста, полученного из общедоступного канала, без использования ключа.

посредством анализа шифрованного текста, полученного из общедоступного канала, без использования ключа.

Схемы шифрования можно разбить на две основные категории: блочное и шифрование потока данных, или просто поточное. При блочном шифровании нешифрованный текст делится на блоки фиксированного размера, после чего каждый блок шифруется независимо. Следовательно, одинаковые блоки открытого текста с помощью данного ключа будут преобразовываться в одинаковые блоки шифрованного текста (подобно блочному кодированию). При поточном шифровании (подобном сверточному кодированию) блоков фиксированного размера не существует. Каждый бит открытого текста /и/ шифруется с помощью i-го элемента ki, последовательности символов (ключевого потока), генерируемой ключом. Процесс шифрования является периодическим, если ключевой поток начинает повторяться после р символов (причем р фиксированно); в противном случае он является непериодическим.

В общем случае схема шифрования существенно отличается от схемы канального кодирования. Например, при шифровании данные открытого текста не должны явно фигурировать в шифрованном тексте, а при канальном кодировании в систематической форме коды часто содержат неизмененные биты сообщения плюс биты четности (см. раздел 6.4.5). Существуют и другие отличия шифрования и канального кодирования. При блочном шифровании единственный бит ошибки на входе дешифратора может изменить значение многих выходных битов в блоке. Этот эффект, известный как накопление ошибки (error propagation), часто является желаемым криптографическим свойством, поскольку для несанкционированных пользователей он создает дополнительные сложности при расшифровке сообщений. В то же время при канальном кодировании такое свойство является нежелательным, поскольку хотелось бы, чтобы система исправила как можно больше ошибок и на выходную информацию входные ошибки относительно не влияли.

14.1.2. Задачи системы шифрования

Основные требования к системе шифрования можно сформулировать следующим образом.

1. Обеспечить простые и недорогие средства шифрования и дешифрования для разрешенных пользователей, обладающих соответствующим ключом.

2. Задачу криптоаналитика по производству оценки нешифрованного текста без помощи ключа сделать максимально сложной и дорогой.

Последовательно создаваемые криптосистемы делятся на безусловно защищенные или схемы, защищенные по вычислениям. Говорят, что система безусловно защищена, если информации, имеющейся у криптоаналитика, не достаточно для определения преобразований шифрования и дешифрования, независимо от того, какой вычислительной мощностью он располагает. Одна из таких систем, которая называется системой разового заполнения, включает шифрование сообщения с помощью случайного ключа, который применяется только один раз. Ключ никогда не используется повторно; следовательно, криптоаналитик не получает информации, которая может использоваться для расшифровки последующих передач, использующих тот же ключ. Хотя такая система является безусловно защищенной (см. раздел 14.2.1), в общепринятой системе связи она применяется редко, поскольку для каждого нового сообщения необходимо распространить новый ключ, а это обычно затруднительно. Вообще, распределение ключей разрешенным пользователям является основной проблемой при использовании любой криптосистемы, даже если ключ применяется в течение продолжительного периода времени. Хотя и можно доказать, что некоторые системы являются безусловно защищенными, общей схемы доказательства защищенности произвольной криптосистемы в настоящее время не существует. Таким образом, в спецификациях большинства криптосистем формально указывается, что они защищены по вычислениям на х лет; это означает, что при обстоятельствах, благоприятных для криптоаналитика (т.е. при использовании самых современных компьютеров), защита системы может быть взломана за х лет, но никак не ранее.

14.1.3. Классические угрозы

Самая незначительная криптоаналитическая угроза — это атака только шифрованного текста (ciphertext-only attack). При использовании этого метода криптоанализа крип-тоаналитик может иметь некоторую информацию об общей системе и языке, используемом в сообщении, но единственными важными данными, имеющимися у него, является шифрованное сообщение, перехваченное из общедоступного канала.

Более серьезной угрозой для системы является атака известного открытого текста (known plaintext attack). Она включает в себя знание открытого текста и его шифрованного эквивалента. Жесткая структура большинства бизнес-форм и языков программирования часто дает оппоненту множество априорных знаний об элементах открытого сообщения. Вооруженный этим знанием и шифрованным сообщением, криптоаналитик может проводить криптоанализ с помощью известного открытого текста. Рассмотрим пример из области дипломатии: если шифрованное сообщение обязывает министра иностранных дел сделать определенное публичное заявление и он делает это, не перефразируя сообщение, криптоаналитик может получить как шифрованный текст, так и его точный перевод в открытую версию. Несмотря на то что атака известного открытого текста не всегда возможна, она используется достаточно часто, чтобы система не считалась защищенной, если она не проектировалась для противостояния такому типу атак [2].

Если криптоаналитик должен выбирать открытый текст для данного шифрованного сообщения, угроза называется атакой выбранного открытого текста (chosen plaintext attack). Во время Второй мировой войны такая атака использовалась Соединенными Штатами Америки для получения большей информации о японской криптосистеме. 20 мая 1942 года главнокомандующий Императорским Морским флотом адмирал Ямамото (Yamamoto) издал указ, детально излагающий тактику, которая должна была быть использована при атаке на острове Мидуэй. Этот указ был перехвачен подслушивающими постами союзников. К тому времени американцы узнали достаточно о японских кодах, чтобы дешифровать большинство сообщений. Однако все еще под сомнением были некоторые важные моменты, такие как место атаки. Они подозревали, что символы "AF" обозначали остров Мидуэй, но для того, чтобы убедиться, Джозеф Рошфор (Joseph Rochefort), глава военной разведки, решил использовать метод атаки выбранного открытого текста, чтобы обманным путем вынудить японцев дать конкретное доказательство. По его приказу гарнизон острова Мидэуй выдал в эфир характерное открытое сообщение, в котором остров Мидуэй сообщал, что его завод по очистке воды вышел из строя. Американским криптоаналитикам пришлось подождать всего два дня, после чего они перехватили японское шифрованное сообщение, в котором говорилось, что на AF не хватает чистой воды [1].

14.1.4. Классические шифры

Одним из ранних примеров моноалфавитного шифра был шифр Цезаря, который использовался Юлием Цезарем во времена его Галльских походов. Каждая буква исходного текста заменяется новой, полученной путем сдвига алфавита. На рис. 14.2, а изображено такое шифрующее преобразование, состоящее из трех циклических сдвигов алфавита. Если использовать этот алфавит Цезаря, сообщение "now is the time" ("время пришло!") шифруется следующим образом.

|

открытый текст |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

шифрованный текст |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

а)

|

1 |

2 |

3 |

4 |

5 |

|

|

1 |

A |

B |

C |

D |

E |

|

2 |

F |

G |

H |

IJ |

K |

|

3 |

L |

M |

N |

O |

P |

|

4 |

Q |

R |

S |

T |

U |

|

5 |

V |

W |

X |

Y |

Z |

б)

Рис.14.2. примеры шифров: а) алфавит Цезаря со сдвигом 3; б) квадрат Полибиуса.

Исходный текст: N O W I S T H E T I M E

Шифрованный Q R Z L V W K H W L P H

текст:

Дешифрующий ключ — это просто число сдвигов алфавита; с выбором нового ключа код изменяется. Еще одна классическая система шифрования, изображенная на рис. 14.2, б, называется квадратом Полибиуса (Polybius square). Вначале объединяются буквы I и J и трактуются как один символ (в дешифрованном сообщении значение этой "двойной буквы" легко определяется из контекста). Получившиеся 25 символов алфавита размещаются в таблицу размером 5![]() 5. Шифрование любой буквы производится с помощью выбора соответствующей пары чисел — строки и столбца (или столбца и строки). Ниже приведен пример шифрования того же сообщения "now is the time" с помощью квадрата Полибиуса.

5. Шифрование любой буквы производится с помощью выбора соответствующей пары чисел — строки и столбца (или столбца и строки). Ниже приведен пример шифрования того же сообщения "now is the time" с помощью квадрата Полибиуса.

Исходный текст: N O W I S Т Н Е Т I M E

Шифрованный 33 43 25 42 34 44 32 51 44 42 23 51 текст:

Код изменяется путем перестановки букв в таблице 5![]() 5.

5.

Прогрессивный ключ Тритемиуса, который изображен на рис. 14.3, является примером полиалфавитного шифра. Строка, обозначенная как сдвиг 0, совпадает с обычным порядком букв в алфавите. Буквы в следующей строке сдвинуты на один символ влево с циклическим сдвигом оставшихся позиций. Каждая последующая строка получается с помощью такого же сдвига алфавита на один символ влево относительно предыдущей строки. Это продолжается до тех пор, пока в результате циклических сдвигов алфавит не будет смещен на все возможные позиции. Один из методов использования такого алфавита заключается в выборе первого символа шифрованного сообщения из строки, полученной при сдвиге на 1 символ, второго символа — из строки, полученной при сдвиге на 2 символа, и т.д. Ниже приведен пример сообщения, зашифрованного подобным образом.

|

открытый текст |

a |

b |

c |

d |

e |

f |

g |

h |

i |

j |

k |

l |

m |

n |

o |

p |

q |

r |

t |

u |

v |

w |

x |

y |

z |

||

|

сдвиг |

0 |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

1 |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

|

|

2 |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

|

|

3 |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

|

|

4 |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

|

|

5 |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

|

|

6 |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

|

|

7 |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

|

|

8 |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

|

|

9 |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

|

|

10 |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

|

|

11 |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

|

|

12 |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

|

|

13 |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

|

|

14 |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

|

|

15 |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

|

|

16 |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

|

|

17 |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

|

|

18 |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

|

|

19 |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

|

|

20 |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

|

|

21 |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

|

|

22 |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

|

|

23 |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

|

|

24 |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

|

|

25 |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Рис. 14.3. Прогрессивный ключ Тритемиуса

Исходный текст: N O W I S Т Н Е Т I M E Шифрованный текст: O Q Z M X Z O M C S X Q

Существует несколько интересных способов использования прогрессивного шифра Тритемиуса. В одном из них, называемом методом ключа Вигнера (Vigener key method), применяется ключевое слово (keyword). Этот ключ диктует выбор строк для шифрования и дешифрования каждого последующего символа в сообщении. Предположим, что в качестве ключа выбрано слово "TYPE"; тогда сообщение, зашифрованное с применением метода Вигнера, выглядит следующим образом.

Ключ: T Y P E T Y P E T Y P E

Исходный текст: N O W I S T H E T I M E

Шифрованный G M L M L R W I M G B I текст:

Здесь первая буква ключа (Т) указывает, что в качестве строки для шифрования первой буквы открытого текста выбирается строка, начинающаяся с Т (сдвиг 19). Следующей выбирается строка, начинающаяся с Y (сдвиг 24), и т. д. Разновидностью этого метода является так называемый метод автоматического (явного) ключа Вигнера (Vigener auto (plain) key method), когда в качестве образующего ключа используется единственная буква или слово. Этот ключ дает начальную строку или строки для шифрования первого или нескольких первых символов открытого текста аналогично предыдущему примеру. Затем в качестве ключа для выбора шифрующей строки используются символы исходного текста. В приведенном ниже примере в качестве образующего ключа использована буква "F".

Ключ: F N O W I S T H E T I М

Исходный текст: N O W I S T H E T I M E

Шифрованный S B K E A L A L X B U Q

текст:

Метод автоматического ключа показывает, что в процесс шифрования может быть введена обратная связь. При использовании обратной связи выбор шифрованного текста определяется содержанием сообщения.

Последняя разновидность метода Вигнера — это метод автоматического (шифрованного) ключа Вигнера (Vigenere auto (cipher) key method), подобный простому методу ключа; в нем также используются образующий ключ и обратная связь. Отличие состоит в том, что после шифрования с помощью образующего ключа, каждый последующий символ ключа в последовательности берется не из символа исходного текста, а из символа шифрованного текста. Ниже приведен пример, который должен помочь понять принцип работы данного метода; как и ранее, в качестве начального ключа используется буква "F".

Ключ: F S G C K C V C G Z H T

Исходный текст: N O W I S T H E T I M E

Шифрованный S G C K C V C G Z H T X текст:

Хотя каждый символ ключа может быть найден из предшествующего ему символа шифрованного текста, функционально он зависит от всех предшествующих символов в сообщении и плюс основного ключа. Таким образом, имеется эффект рассеивания статистических свойств исходного текста вдоль шифрованного текста, что делает статистический анализ очень сложным для криптоаналитика. Слабым звеном описанного здесь примера шифрования с использованием ключа является то, что шифрованный текст содержит знаки ключа, которые будут публично выставлены через общедоступный канал "на всеобщее обозрение". Для того чтобы предотвратить такое публичное разоблачение, можно использовать вариации этого метода [3]. По нынешним стандартам схема шифрования Вигнера не является очень защищенной; основным вкладом Вигнера было открытие того, что неповторяющиеся ключевые последовательности можно создавать с использованием самих сообщений или функций от сообщений.

14.2. Секретность системы шифрования

14.2.1. Совершенная секретность

Рассмотрим систему шифрования с конечной областью сообщений {М}= М0, М1 ..., MN-1 и конечной областью шифрованных текстов {С} = С0, С1 ..., CU-1,. Для любого Мi априорная вероятность передачи сообщения Мi, равна Р(Мi). Апостериорная вероятность принятия сообщения Cj при переданном сообщении М, равна P(Мi/Cj). Говорят, что система шифрования имеет совершенную секретность, если для любого сообщения Mi и любого шифрованного текста Cj апостериорная вероятность равна априорной.

![]() (14.2)

(14.2)

Таким образом, для системы с совершенной секретностью характерно следующее: если криптоаналитик перехватил сообщение Cj, то дальнейшей информации, которая бы облегчила ему дешифровку сообщения, он не получит. Необходимое и достаточное условие совершенной секретности: для любого Mi и Cj,

![]() (14.3)

(14.3)

На рис. 14.4 изображен пример схемы совершенной секретности. В этом примере {М}=М0, М1, М2, М3; {С} = С0, С1,С2, С3; {К} =K0, K1 K2,K3 ;N=U=4, Р(Мi)=Р(Сj) =1/4.

Преобразование сообщения в шифрованный текст выполняется следующим образом.

![]()

![]() (14.4)

(14.4)

Рис.14.4. Совершенная секретность.

Здесь ТKj определяет преобразование с помощью ключа Kj, а «х по модулю y»— это остаток от деления х на y. Таким образом, s= 0, 1, 2, 3. Криптоаналитик, перехвативший одно из шифрованных сообщений Cs =С1, С1,С2или С3, не сможет определить, какой из четырех ключей использовался и, следовательно, какое из сообщений М0, М1, М2или М3является верным. Если в системе шифрования число сообщений, число ключей и число шифрованных сообщений равны между собой, то система имеет совершенную секретность тогда и только тогда, когда выполняются следующие два условия.

1. Существует только один ключ, преобразующий каждое сообщение в каждый шифрованный текст.

2. Все ключи равновероятны.

Если эти условия не выполняются, то будет существовать некоторое сообщение Мi , при котором для данного Сj, не существует ключа, который мог бы дешифровать Сj в Мi. Отсюда следует, что для некоторых i и j Р(Мi/Сj)=0. В этом случае криптоаналитик может исключить из рассмотрения определенные нешифрованные сообщения, упростив, таким образом, задачу. Вообще, совершенная секретность является очень желательным свойством, поскольку это означает, что система шифрования безусловно защищена. Должно быть очевидно, что в системах, передающих большое количество сообщений, для достижения совершенной секретности требуется распределить большое количество ключей, а это, в свою очередь, может привести к значительным практическим затруднениям, что делает такие системы нереализуемыми. В системе с совершенной секретностью число возможных ключей так же велико, как и число возможных сообщений, поэтому, если мы разрешим передавать сообщения неограниченной длины, совершенная секретность потребует бесконечного количества ключей.

Пример 14.1. Взлом системы шифрования, если область ключей меньше области сообщений

Рассмотрим шифрованный текст, состоящий из 29 символов.

G R O В О К В О D R O R O В Y O C Y P I O C D O B I O K B

Данный текст был получен с помощью шифра Цезаря (см. раздел 14.1.4); каждая буква получена сдвигом на K символов, где 1![]() К

К![]() 25. Покажите, как криптоаналитик может взломать этот код.

25. Покажите, как криптоаналитик может взломать этот код.

Решение

Поскольку количество возможных ключей (их 25) меньше количества возможных осмысленных сообщений из 29 символов (их огромное множество), совершенная секретность не может быть достигнута. В исходном полиалфавитном шифре, показанном на рис. 14.3, символ открытого текста заменяется буквой некоторой строки, причем номер строки постоянно возрастает. Следовательно, в процессе анализа шифрованного текста мы обращаем процесс: теперь буквы шифрованного текста заменяются буквами строк, причем номер строки постоянно уменьшается. Путем перебора всех ключей от 1 до 25 (рис. 14.5) можно легко рассмотреть все возможности. В результате, этот процесс приводит к единственному ключу (K=10), дающему осмысленное сообщение (пробелы были добавлены вручную): WHERE ARE THE HEROES OF YESTERYEAR.

Пример 14.2. Совершенная секретность

Для создания шифра, имеющего совершенную секретность, можно несколько модифицировать область ключей, описанную в примере 14.1. В этой новой системе шифрования каждый символ сообщения шифруется с использованием случайно выбранного ключевого значения. Теперь ключ K задается последовательностью k1, k2, ..., k29, где каждое ki— это случайно выбранное целое число из интервала (1,25), определяющее сдвиг, используемый для i-го символа. Таким образом, всего существует (25)29 различных ключевых последовательностей. Значит, шифрованный текст из 29 символов, приведенный в примере 14.1, может соответствовать любому осмысленному сообщению из 29 символов. Например, шифрованный текст мог соответствовать следующему открытому тексту (пробелы были добавлены вручную).

ENGLISH AND FRENCH ARE SPOKEN HERE

Данный текст получен с помощью ключа 2, 4, 8, 16, 6, 18, 20, ... . Стоит отметить, что большинство возможных наборов из 29 символов можно исключить, поскольку они не являются осмысленными сообщениями. Совершенная секретность данного кода – результат того, что перехват шифрованного текста не дает никакой дополнительной информации об открытом сообщении.

|

Ключ Текст |

|||||||||||||||||||||||||||||

|

0 |

G |

R |

O |

B |

O |

K |

B |

O |

D |

R |

O |

R |

O |

B |

Y |

O |

C |

Y |

P |

I |

O |

C |

D |

O |

B |

I |

O |

K |

B |

|

1 |

F |

Q |

N |

A |

N |

J |

A |

N |

C |

Q |

N |

Q |

N |

A |

X |

N |

B |

X |

O |

H |

N |

B |

C |

N |

A |

H |

N |

J |

A |

|

2 |

E |

P |

M |

Z |

M |

I |

Z |

M |

B |

P |

M |

P |

M |

Z |

W |

M |

A |

W |

N |

G |

M |

A |

B |

M |

Z |

G |

M |

I |

Z |

|

3 |

D |

O |

L |

Y |

L |

H |

Y |

L |

O |

A |

L |

O |

L |

Y |

V |

L |

Z |

V |

M |

F |

L |

Z |

A |

L |

Y |

F |

L |

H |

Y |

|

4 |

C |

N |

K |

X |

K |

G |

X |

K |

Z |

N |

K |

N |

K |

X |

U |

K |

Y |

U |

L |

E |

K |

Y |

Z |

K |

X |

E |

K |

G |

X |

|

5 |

B |

M |

J |

M |

J |

F |

W |

J |

Y |

M |

J |

M |

J |

W |

T |

J |

X |

T |

K |

D |

J |

X |

Y |

J |

W |

D |

J |

F |

W |

|

6 |

A |

L |

I |

V |

I |

E |

V |

I |

X |

L |

I |

L |

I |

V |

S |

I |

W |

S |

J |

C |

I |

W |

X |

I |

V |

C |

I |

E |

V |

|

7 |

Z |

K |

H |

U |

H |

D |

U |

H |

W |

K |

H |

K |

H |

U |

R |

H |

V |

R |

I |

B |

H |

V |

W |

H |

U |

B |

H |

D |

U |

|

8 |

Y |

J |

G |

T |

G |

C |

T |

G |

V |

J |

G |

J |

G |

T |

Q |

G |

U |

Q |

H |

A |

G |

U |

V |

G |

T |

A |

G |

C |

T |

|

9 |

X |

I |

F |

S |

F |

B |

S |

F |

U |

I |

F |

I |

F |

S |

P |

F |

T |

P |

G |

Z |

F |

T |

U |

F |

S |

Z |

F |

B |

S |

|

10 |

W |

H |

E |

R |

E |

A |

R |

E |

T |

H |

E |

H |

E |

R |

O |

E |

S |

O |

F |

Y |

E |

S |

T |

E |

R |

Y |

E |

A |

R |

|

11 |

V |

G |

D |

Q |

D |

Z |

Q |

D |

S |

G |

D |

G |

D |

Q |

N |

D |

R |

N |

E |

X |

D |

R |

S |

D |

Q |

X |

D |

Z |

Q |

|

12 |

U |

F |

C |

P |

C |

Y |

P |

C |

R |

F |

C |

F |

C |

P |

M |

C |

Q |

M |

D |

W |

C |

Q |

R |

C |

P |

W |

C |

Y |

P |

|

13 |

T |

E |

B |

O |

B |

X |

O |

B |

Q |

E |

B |

E |

B |

O |

L |

B |

P |

L |

C |

V |

B |

P |

Q |

B |

O |

V |

B |

X |

O |

|

14 |

S |

D |

A |

N |

A |

W |

N |

A |

P |

D |

A |

D |

A |

N |

K |

A |

O |

K |

B |

U |

A |

O |

P |

A |

N |

U |

A |

W |

N |

|

15 |

R |

C |

Z |

M |

Z |

V |

M |

Z |

O |

C |

Z |

C |

Z |

M |

J |

Z |

N |

J |

A |

T |

Z |

N |

O |

Z |

M |

T |

Z |

V |

M |

|

16 |

Q |

B |

Y |

L |

Y |

U |

L |

Y |

N |

B |

Y |

B |

Y |

L |

I |

Y |

M |

I |

Z |

S |

Y |

M |

N |

Y |

L |

S |

Y |

U |

L |

|

17 |

P |

A |

X |

K |

X |

T |

K |

X |

M |

A |

X |

A |

X |

K |

H |

X |

L |

H |

Y |

R |

X |

L |

M |

X |

K |

R |

X |

T |

K |

|

18 |

O |

Z |

W |

J |

W |

S |

J |

W |

L |

Z |

W |

Z |

W |

J |

G |

W |

K |

G |

X |

Q |

W |

K |

L |

W |

J |

Q |

W |

S |

J |

|

19 |

N |

Y |

U |

H |

U |

Q |

H |

U |

J |

X |

U |

X |

U |

H |

E |

U |

I |

E |

V |

O |

U |

I |

J |

U |

H |

O |

U |

Q |

H |

|

20 |

M |

X |

U |

H |

U |

Q |

H |

U |

J |

X |

U |

X |

U |

H |

E |

U |

I |

E |

V |

O |

U |

I |

J |

U |

H |

O |

U |

Q |

H |

|

21 |

L |

W |

T |

G |

T |

P |

G |

T |

I |

W |

T |

W |

T |

G |

D |

T |

H |

D |

U |

N |

T |

H |

I |

T |

G |

N |

T |

P |

G |

|

22 |

K |

V |

S |

F |

S |

O |

F |

S |

H |

V |

S |

V |

S |

F |

C |

S |

G |

C |

T |

M |

S |

G |

H |

S |

F |

M |

S |

O |

F |

|

23 |

J |

U |

R |

E |

R |

N |

E |

R |

G |

U |

R |

U |

R |

E |

B |

R |

F |

B |

S |

L |

R |

F |

G |

R |

E |

L |

R |

N |

E |

|

24 |

I |

T |

Q |

D |

Q |

M |

D |

Q |

F |

T |

Q |

T |

Q |

D |

A |

Q |

E |

A |

R |

K |

Q |

E |

F |

Q |

D |

K |

Q |

M |

D |

|

25 |

H |

S |

P |

C |

P |

L |

C |

P |

E |

S |

P |

S |

P |

C |

Z |

P |

D |

Z |

Q |

J |

P |

D |

E |

P |

C |

J |

P |

L |

C |

Рис. 14.5. Пример взлома системы шифрования, если область ключей меньше области сообщений

14.2.2. Энтропия и неопределенность

Объем информации в сообщении связан с вероятностью появления сообщения. Сообщения вероятности 0 либо 1 не содержат информации, поскольку можно с известной долей определенности предсказать их появление. Чем больше неопределенности существует в предсказании появления сообщения, тем больше оно содержит информации. Следовательно, если все сообщения множества равновероятны, мы не можем быть уверенными в возможности предсказания появления конкретного сообщения, и неопределенность информационного содержания сообщения является максимальной.

Энтропия Н(К) определяется как средний объем информации на сообщение. Она может рассматриваться как мера того, насколько в выбор сообщения X вовлечен случай. Она записывается как следующее суммирование по всем возможным сообщениям.

(14.5)

(14.5)

Если, как выше, логарифм берется по основанию 2, Н(Х) представляет собой математическое ожидание числа битов в оптимально закодированном сообщении X. Это все еще не та мера, которую хотел бы иметь криптоаналитик. Им будут перехвачены некоторые шифрованные тексты, и он захочет узнать, насколько достоверно он может предсказать сообщение (или ключ) при условии, что был отправлен именно этот конкретный шифрованный текст. Неопределенность, определенная как условная энтропия X при данном Y, является для криптоаналитика более полезной мерой при попытке взлома шифра. Она задается с помощью следующей формулы.

(14.6)

(14.6)

Неопределенность может рассматриваться как неуверенность в том, что отправлено было сообщение X, при условии получения Y. Желательным для криптоаналитика является приближение H(X|Y) к нулю при увеличении объема перехваченного шифрованного текста Y.

Пример 14.3. Энтропия и неопределенность

Рассмотрим выборочное множество сообщений, состоящее из восьми равновероятных сообщений {X} = Х1, Х2, ... Х8.

а) Найдите энтропию, связанную с сообщением из множества {X}.

б) Дано другое множество равновероятных сообщений {Y}=Y1, Y2. Пусть появление каждого сообщения Y сужает возможный выбор X следующим образом.

При наличии Y1 возможны только Х1, Х2, Х3или Х4

При наличии У2 возможны только Х5, Х6, Х7 или Х8

Найдите неопределенность сообщения X, обусловленную сообщением Y.

Решение

а) Р(Х)=![]()

Н(Х) =  = 3 бит/сообщение

= 3 бит/сообщение

б) Р(Y)=![]() . Для каждого Y, P(X|Y)=

. Для каждого Y, P(X|Y)=![]() для четырех сообщений из множества {X} и P(X|Y)=0 для оставшихся четырех. Используя уравнение (14.6), получим следующее.

для четырех сообщений из множества {X} и P(X|Y)=0 для оставшихся четырех. Используя уравнение (14.6), получим следующее.

H(X|Y)= = 2 бит/сообщение

= 2 бит/сообщение

Видно, что знание Y сводит неопределенность X с 3 бит/сообщение до 2 бит/сообщение.

14.2.3. Интенсивность и избыточность языка

Истинная интенсивность языка определяется как среднее число информационных битов, содержащихся в каждом символе, и для сообщения длиной N выражается следующим образом.

![]() (14.7)

(14.7)

Здесь Н(Х) — энтропия сообщения, или число битов в оптимально закодированном сообщении. Для письменного английского языка при больших N оценки r дают значения между 1,0 и 1,5 бит/символ [4]. Абсолютная интенсивность или максимальная энтропия языка определяется как максимальное число информационных битов, содержащихся в каждом символе, в предположении, что все возможные последовательности символов одинаково вероятны. Абсолютная интенсивность задается следующим образом.

r' = log2L (14.8)

Здесь L - число знаков в языке. Для английского алфавита r'=log226 = =4,7 бит/символ. Истинная интенсивность английского языка, конечно, гораздо меньше его абсолютной интенсивности, поскольку, как и большинство языков, английский очень избыточен и структурирован.

Избыточность языка определяется через его истинную и абсолютную интенсивности.

D = r '- r (14.9)

Для английского языка, где r'=4,7 бит/символ и r=1,5 бит/символ, D= 3,2, а отношение D/r'= 0,68 - это мера избыточности языка.

14.2.4. Расстояние единственности и идеальная секретность

Ранее утверждалось, что если допускаются сообщения неограниченной длины, то совершенная секретность требует бесконечного количества ключей. При конечном размере ключа его неопределенность Н(К|С) обычно приближается к нулю, откуда следует, что ключ может быть определен единственным образом, а система шифрования может быть взломана. Расстояние единственности (unicity distance) определяется как наименьшая длина шифрованного текста N, при которой неопределенность ключа Н(К|С) близка к нулю. Следовательно, расстояние единственности — это количество шифрованного текста, необходимое для того, чтобы однозначно определить ключ и таким образом взломать систему шифрования. Шеннон (Shennon) [5] описал систему с идеальной секретностью как систему, в которой Н(К|С) не стремится к нулю, если количество шифрованного текста стремится к бесконечности. Иными словами, ключ не может быть определен, независимо от того, сколько шифрованного текста перехвачено. Термин «идеальная секретность» описывает систему, которая не достигает совершенной секретности, но, тем не менее, не поддается взлому (безусловно защищенная система), поскольку она не дает достаточно информации для определения ключа.

Большинство систем шифрования слишком сложны для определения вероятностей, необходимых для вычисления расстояния единственности. В то же время расстояние единственности иногда можно аппроксимировать, что было показано Шенноном [5] и Хэллманом (Hellman) [6]. Следуя Хэллману, предположим, что каждый открытый текст и шифрованное сообщение получены с помощью конечного алфавита из L символов. Таким образом, всего существует 2r’N возможных сообщений длиной N, где r’ — абсолютная интенсивность языка. Всю область сообщений можно разделить на два класса - осмысленные сообщения M1 и бессмысленные сообщения М2. Тогда имеем

число осмысленных сообщений 2r’N (14.10)

число бессмысленных сообщений 2r’N - 2rN, (14.11)

где r — истинная интенсивность языка, а априорные вероятности классов сообщений описываются следующими выражениями.

![]() M1 – осмысленное (14.12)

M1 – осмысленное (14.12)

Р(М2) = 0 М2 – бессмысленное (14.13)

Предположим, что существует 2H(K) возможных ключа (размер алфавита ключей), где H(К) — энтропия ключа (бит в ключе). Предположим, что все ключи равновероятны.

Р(К) =![]() = 2-Н(К) (14.14)

= 2-Н(К) (14.14)

Определение расстояния единственности основано на модели случайного шифра, которая утверждает, что для каждого ключа К и шифрованного текста С операция дешифрования DK(С) дает независимую случайную переменную, распределенную по всем возможным 2r’N сообщениям (как осмысленным, так и бессмысленным). Следовательно, для данных К и С операция DK(С) может с равной вероятностью давать любое из открытых сообщений.

При данном шифровании, описываемом как Сi=EKi(Mi), неверное решение F возникает всегда, когда шифрование с помощью другого ключа Kj может давать Сi из того же сообщения Mi или из некоторого другого сообщения Мj.

Ci=EKi(Mi) = EKj(Mi) = EKj(Mj) (14.15)

Криптоаналитик, перехвативший Сi, не сможет выбрать верный ключ и, следовательно, не сможет взломать систему шифрования. Мы не рассматриваем операции дешифрования, которые дают бессмысленные сообщения, так как они могут легко отбрасываться.

Для каждого верного решения конкретного шифрованного текста существует 2H(K)-1 неверных ключа, каждый из которых имеет ту же вероятность P(F) получения неверного решения. Так как все осмысленные открытые сообщения предполагаются равновероятными, вероятность неверного решения равна вероятности получения осмысленного сообщения.

P(F)=![]() = 2(r-r’) = 2 -DN (14.16)

= 2(r-r’) = 2 -DN (14.16)

Здесь D =r’-r — избыточность языка. Тогда ожидаемое число неверных решений F равно следующему.

![]() (14.17)

(14.17)

Поскольку F быстро убывает с увеличением N, то

log2![]() = H(K)-DN= 0 (14.18)

= H(K)-DN= 0 (14.18)

является точкой, где число неверных решений достаточно мало; так что шифр может быть взломан. Следовательно, получаемое расстояние единственности описывается следующим выражением.

N=![]() (14.19)

(14.19)

Из уравнения (14.17) следует, что если Н(К) значительно больше DN, то будет множество осмысленных расшифровок, и, следовательно, существует малая вероятность выделения криптоаналитиком верного сообщения из возможных осмысленных. Приблизительно, DN — это число уравнений для ключа, а Н(К) — число неизвестных. Если число уравнений меньше числа неизвестных битов ключа, единственное решение невозможно; говорят, что система не поддается взлому. Если число уравнений больше числа неизвестных, возможно единственное решение, и система не может больше считаться не поддающейся взлому (хотя она все еще может относиться к защищенным по вычислениям).

Стоит отметить, что доминирование бессмысленных дешифровок позволяет взламывать криптограммы. Уравнение (14.19) показывает значение использования сжатия данных до шифрования. Сжатие данных устраняет избыточность языка, таким образом, увеличивая расстояние единственности. Совершенное сжатие данных даст D = 0 и N =![]() для любого размера ключа.

для любого размера ключа.

Пример 14.4. Расстояние единственности

Вычислите расстояние единственности для системы шифрования, использующей письменный английский язык, ключ которой задается последовательностью k1, k2,..., k29, где каждое ki — случайное целое из интервала (1, 25), которое определяет номер сдвига (рис. 14.3) для i-го символа. Предположим, что все возможные ключевые последовательности равновероятны.

Решение

Существует (25)29 возможных равновероятных ключевых последовательностей. Следовательно, используя равенства (14.5), (14.8) и (14.19), получаем следующее.

Энтропия ключа: Н(К) = log2 (25)29 =135 бит

Абсолютная интенсивность английского языка: r’=log226= 4,7 бит/символ

Предполагаемая истинная интенсивность английского языка:

r=1,5 бит/символ

Избыточность: D = r’-r = 3,2 бит/символ

N = символа

символа

В примере 14.2 совершенная секретность сообщения из 29 символов иллюстрировалась с использованием того же типа ключевой последовательности, что и в данном примере, где показано, что если имеющийся шифрованный текст состоит из 43 символов (откуда следует, что некоторая часть ключевой последовательности должна использоваться дважды), то возможно единственное решение. В то же время не определена вычислительная сложность отыскания решения. Даже если оценить теоретическое количество шифрованного текста, необходимое для взлома шифра, практически это может оказаться невозможным.

14.3. Практическая защищенность

Для последовательностей шифрованного текста, размер которых больше расстояния единственности, любая система уравнений (определяющая ключ) может быть решена путем простого перебора всех возможных ключей, пока не будет получено единственное решение. Однако это совершенно непрактично, за исключением применения очень короткого ключа. Например, для ключа, полученного путем перестановки английского алфавита, существует 26!=4![]() 1026 возможных перестановок (в криптографическом смысле это считается малым). Будем считать, что в результате изнурительных поисков мы нашли правильный ключ, перебрав приблизительно половину возможных комбинаций. Если допустить, что каждая проверка потребует для вычисления 1 мкс, то полное время поиска превысит 1012 лет. Следовательно, если криптоаналитик хочет иметь некоторую надежду на успех, то о «лобовых» методах перебора, следует забыть и применять какую-ту иную технологию (например, статистический анализ).

1026 возможных перестановок (в криптографическом смысле это считается малым). Будем считать, что в результате изнурительных поисков мы нашли правильный ключ, перебрав приблизительно половину возможных комбинаций. Если допустить, что каждая проверка потребует для вычисления 1 мкс, то полное время поиска превысит 1012 лет. Следовательно, если криптоаналитик хочет иметь некоторую надежду на успех, то о «лобовых» методах перебора, следует забыть и применять какую-ту иную технологию (например, статистический анализ).

14.3.1. Смешение и диффузия

При расшифровке многих систем шифрования может применяться статистический анализ, использующий частоту появления отдельных символов и их комбинаций. Шеннон [5] предложил две концепции шифрования, усложняющие задачу криптоаналитика. Он назвал эти преобразования «смешение» (confusion) и «диффузия» (diffusion). Смешение — это подстановки, которые делают взаимосвязь между ключом и шифрованным текстом как можно более сложной. Это усложняет применение статистического анализа, сужающего поиск практического подмножества области ключей. В результате смешения дешифрование даже очень короткой последовательности шифрованного текста требует большого числа ключей. Диффузия — это преобразования, сглаживающие статистические различия между символами и их комбинациями. Примером диффузии 26-буквенного алфавита является преобразование последовательности сообщений М=М0, M1, ... в новую последовательность сообщений Y=Y0, Y1, ... с помощью следующего соотношения.

![]() по модулю 26 (14.20)

по модулю 26 (14.20)

Здесь каждый символ в последовательности рассматривается как число по модулю 26, s — некоторое выбранное целое число и n = 1, 2, .... Новое сообщение Y будет иметь ту же избыточность, что и исходное сообщение М, но частота появления всех букв в Y будет более равномерной, чем в M. В результате, чтобы статистический анализ принес криптоаналитику какую-либо пользу, ему необходимо перехватить большую последовательность шифрованного текста.

14.3.2. Подстановка

Технология шифрования с помощью подстановки, например использование шифра Цезаря и прогрессивного ключа шифрования Тритемиуса, широко используется в головоломках. Такие простые подстановочные шифры дают малую защищенность. Чтобы к подстановочной технологии можно было применить концепцию смешения, требуется более сложное соотношение. На рис. 14.6 изображен пример создания большей подстановочной сложности с помощью использования нелинейного преобразования. В общем случае п входных битов сначала представляются как один из 2n различных символов (на приведенном рисунке п=2). Затем множество из 2n символов перемешивается так, чтобы каждый символ заменялся другим символом множества. После этого символ снова превращается в n-битовый.

Можно легко показать, что существует (2n)! различные подстановки или связанные с ними возможные модели. Задача криптоаналитика становится вычислительно невозможной для больших n. Пусть п = 128, тогда 2n = 1038 и (2n)! представляет собой астрономическое число. Видим, что для n = 128 это преобразование с помощью блока подстановки (substitution block, S-блок) является сложным (запутывающим). Впрочем, хотя S-блок с п=128 можно считать идеальным, его реализация является невозможной, поскольку она потребует блока с 2n = 1038 контактами.

|

Вход |

000 |

001 |

010 |

011 |

100 |

101 |

110 |

111 |

|

Выход |

011 |

111 |

000 |

110 |

010 |

100 |

101 |

001 |

Рис. 14.6. Блок подстановки

Чтобы убедиться, что S-блок, приведенный на рис. 14.6, представляет собой нелинейное преобразование, достаточно использовать теорему о суперпозиции, которая формулируется ниже. Предположим, что

С = Та + Tb (14.21)

С’ = Т(а + b),

где а и b — входные элементы, С и С' - выходные элементы, а Т - преобразование. Тогда

Если T линейно, С = С’ для всех входных элементов.

Если Т нелинейно, С![]() С.

С.

Предположим, а = 001 и b = 010; тогда, используя преобразование Т, показанное на рис. 14.6, получим следующее.

С = T(001)![]() Т(010) = 111

Т(010) = 111![]() 000 = 111

000 = 111

С = T(001![]() 010) = T(011) = 110

010) = T(011) = 110

Здесь символ ![]() обозначает сложение по модулю 2. Поскольку С

обозначает сложение по модулю 2. Поскольку С![]() С, S-блок является нелинейным.

С, S-блок является нелинейным.

14.3.3. Перестановка

При перестановке (транспозиции) буквы исходного открытого текста в сообщении не заменяются другими буквами алфавита, как в классических шифрах, а просто переставляются. Например, слово «THINK» после перестановки может выглядеть как шифрованный текст HKTNL. На рис. 14.7 приведен пример бинарной перестановки данных (линейная операция). Видно, что входные данные, просто перемешиваются или переставляются. Преобразование выполняется с помощью блока перестановки (permutation block, Р-блок). Технология, используемая сама по себе, имеет один основной недостаток: она уязвима по отношению к обманным сообщениям. Обманное сообщение изображено на рис. 14.7. Подача на вход единственной 1 (при остальных 0) позволяет обнаружить одну из внутренних связей. Если криптоаналитику необходимо выполнить криптоанализ такой системы с помощью атаки открытого текста, он отправит последовательность таких обманных сообщений, при каждой передаче смещая единственную 1 на одну позицию. Таким образом, обнаруживаются все связи входа и выхода. Данный пример показывает, почему защищенность системы не должна зависеть от ее архитектуры.

Рис. 14.7. Блок перестановки

14.3.4. Продукционный шифр

Для преобразований, включающих значительное число n-символьных сообщений, желательным является применение обеих описанных выше схем (S-блока и Р-блока). Шеннон [5] предложил использовать продукционный шифр, или комбинацию преобразований S- и Р-блоков, которые вместе могут дать более мощную систему шифрования, чем каждый из них в отдельности. Этот подход, выборочно использующий преобразования замещения и перестановки, был использован IBM в системе LUCIFER [7, 8] и стал основой национального стандарта шифрования данных (Data Encryption Standard — DES) [9]. На рис. 14.8 изображены такие комбинации Р- и S-блоков. Дешифрование выполняется обратным прогоном данных, при котором используются преобразования, обратные к преобразованию каждого S -блока. Систему, изображенную на рис. 14.8, реализовать довольно трудно, поскольку все S -блоки являются различными, случайно генерируемый ключ неприменим и система не дает возможности повторить одну и ту же последовательность операций. Поэтому в системе LUCIFER [8] использовались два различных типа S -блоков, S1 и S0, которые могли быть общедоступными. Пример такой системы изображен на рис. 14.9. Входные данные преобразуются с помощью последовательности S- и Р-блоков, определяемой ключом. В приведенном примере ключ размером 25 бит определяет, какой из двух блоков (S1 или S0) следует выбрать на каждой из 25 позиций схемы. Таким образом, подробности аппарата шифрования могут быть открыты, поскольку защищенность системы обеспечивается ключом.

Рис. 14.8. Продукционная система шифрования

Рис. 14.9. Индивидуальные возможности, определяемые ключом

Итеративная структура продукционной системы шифрования (рис. 14.9) является типичной для большинства реальных блочных шифров. Сообщения делятся на последовательные блоки по n бит, каждый из которых шифруется одним и тем же ключом, n-битовый блок представляет один из 2n различных символов, допускающих (2n)! различные схемы подстановки. Следовательно, чтобы реализация схемы была разумной, подстановочная часть шифрования выполняется параллельно на небольших сегментах блока. Пример подобной схемы рассмотрен в следующем разделе.

14.3.5. Стандарт шифрования данных

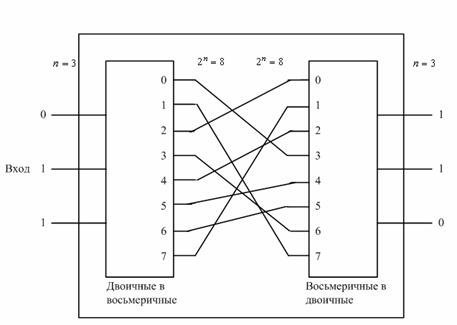

В 1977 году Национальное бюро стандартов США (National Bureau of Standards) приняло модифицированную систему LUCIFER в качестве Национального стандарта шифрования данных (Data Encryption Standard — DES) [9]. Как показано на рис. 14.10, с точки зрения системы ввода-вывода DES может считаться блочной системой шифрования с алфавитом в 264 символа. Входной блок из 64 бит, который является в этом алфавите символом открытого текста, заменяется новым символом шифрованного текста. На рис. 14.11 в виде блочной диаграммы показаны функции системы. Алгоритм шифрования начинается с начальной перестановки 64 бит открытого текста, описанной в таблице начальной перестановки (табл. 14.1). Таблица начальной перестановки читается слева направо и сверху вниз, так что после перестановки биты x1, х2, ..., х64 превращаются в х58, x50, ..., х7. После этой начальной перестановки начинается основная часть алгоритма шифрования, состоящая из 16 итераций, которые используют стандартный блок, показанный на рис. 14.12. Для преобразования 64 бит входных данных в 64 бит выходных, определенных как 32 бит левой половины и 32 бит правой, стандартный блок использует 48 бит ключа. Выход каждого стандартного блока становится входом следующего стандартного блока. Входные 32 бит правой половины (Ri-1) без изменений подаются на выход и становятся 32 бит левой половины (Li). Эти Ri-1 бит с помощью таблицы расширения (табл. 14.2) также расширяются и преобразуются в 48 бит, после чего суммируются по модулю 2 с 48 бит ключа. Как и в случае таблицы начальной перестановки, таблица расширения читается слева направо и сверху вниз.

Рис. 14.10. Стандарт шифрования данных (DES) в виде блочной системы шифрования

Рис. 14.11. Стандарт шифрования данных

Рис. 14.12. Стандартный компоновочный блок

Данная таблица отображает биты

Таблица 14.1. Начальная перестановка

|

58 |

50 |

42 |

34 |

26 |

18 |

10 |

2 |

|

60 |

52 |

44 |

36 |

28 |

20 |

12 |

4 |

|

62 |

54 |

46 |

38 |

30 |

22 |

14 |

6 |

|

64 |

56 |

48 |

40 |

32 |

24 |

16 |

8 |

|

57 |

49 |

41 |

33 |

25 |

17 |

9 |

1 |

|

59 |

51 |

43 |

35 |

27 |

19 |

11 |

3 |

|

61 |

53 |

45 |

37 |

29 |

21 |

13 |

5 |

|

63 |

55 |

47 |

39 |

31 |

23 |

15 |

7 |

Таблица 14.2. Таблица выбора бит

|

32 |

1 |

2 |

3 |

4 |

5 |

|

4 |

5 |

6 |

7 |

8 |

9 |

|

8 |

9 |

10 |

11 |

12 |

13 |

|

12 |

13 |

14 |

15 |

16 |

17 |

|

16 |

17 |

18 |

19 |

20 |

21 |

|

20 |

21 |

12 |

23 |

24 |

25 |

|

24 |

25 |

26 |

27 |

28 |

29 |

|

28 |

29 |

30 |

31 |

32 |

1 |

Ri-1 = x1, x2, …, x32

в биты

(Ri-1)E = x32, …, x1, x2, …, x32, x1. (14.22)

Отметим, что биты, обозначенные в первом и последнем столбцах таблицы расширения, — это те битовые разряды, которые дважды использовались для расширения из 32 до 48 бит.

Далее (Ri-1)E суммируется по модулю 2 с i-м ключом, выбор которого описывается позднее, а результат разделяется на восемь 6-битовых блоков.

B1, B2, …, B8

Иными словами,

(Ri-1)E ![]() Ki = B1, B2, …, B8 (14.23)

Ki = B1, B2, …, B8 (14.23)

Каждый из восьми 6-битовых блоков Bj используется как вход функции S-блока, возвращающей 4-битовый блок Sj(Bj)). Таким образом, входные 48 бит с помощью функции S-блока преобразуются в 32 бит. Функция отображения S-блока Sj определена в табл. 14.3. Преобразование Вj=b1, b2, b3, b4, b5, b6, выполняется следующим образом. Нужная строка — это b1b6, а нужный столбец — b2b3b4b5. Например, если b1= 110001, то преобразование Si возвращает значение из строки 3, столбца 8, т.е. число 5 (в двоичной записи 0101). 32-битовый блок, полученный на выходе S-блока, переставляется с использованием таблицы перестановки (табл. 14.4). Как и другие таблицы, Р-таблица читается слева направо и сверху вниз, так что в результате перестановки битов х1, х2,..., х32 получаем х16, х7,..., х25. 32-битовый выход Р-таблицы суммируется по модулю 2 с 32 бит левой половины (Li-1), образуя выходные 32 бит правой половины (Ri).

Таблица 14.3. Функции выбора S-блока

|

Столбец |

|||||||||||||||||

|

Строка |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

|

|

0 |

14 |

4 |

13 |

1 |

2 |

15 |

11 |

8 |

3 |

10 |

6 |

12 |

5 |

9 |

0 |

7 |

|

|

1 |

0 |

15 |

7 |

4 |

14 |

2 |

13 |

1 |

10 |

6 |

12 |

11 |

9 |

5 |

3 |

8 |

|

|

2 |

4 |

1 |

14 |

8 |

13 |

6 |

2 |

11 |

15 |

12 |

9 |

7 |

3 |

10 |

5 |

0 |

S1 |

|

3 |

15 |

12 |

8 |

2 |

4 |

9 |

1 |

7 |

5 |

11 |

3 |

14 |

10 |

0 |

6 |

13 |

|

|

0 |

15 |

1 |

8 |

14 |

6 |

11 |

3 |

4 |

9 |

7 |

2 |

13 |

12 |

0 |

5 |

10 |

|

|

1 |

3 |

13 |

4 |

7 |

15 |

2 |

8 |

14 |

12 |

0 |

1 |

10 |

6 |

9 |

11 |

5 |

|

|

2 |

0 |

14 |

7 |

11 |

10 |

4 |

13 |

1 |

5 |

8 |

12 |

6 |

9 |

3 |

2 |

15 |

S2 |

|

3 |

13 |

8 |

10 |

1 |

3 |

15 |

4 |

2 |

11 |

6 |

7 |

12 |

0 |

5 |

14 |

9 |

|

|

0 |

10 |

0 |

9 |

14 |

6 |

3 |

15 |

5 |

1 |

13 |

12 |

7 |

11 |

4 |

2 |

8 |

|

|

1 |

13 |

7 |

0 |

9 |

3 |

4 |

6 |

10 |

2 |

8 |

5 |

14 |

12 |

11 |

15 |

1 |

|

|

2 |

13 |

6 |

4 |

9 |

8 |

15 |

3 |

0 |

11 |

1 |

2 |

12 |

5 |

10 |

14 |

7 |

S3 |

|

3 |

1 |

10 |

13 |

0 |

6 |

9 |

8 |

7 |

4 |

15 |

14 |

3 |

11 |

5 |

2 |

12 |

|

|

0 |

7 |

13 |

14 |

3 |

0 |

6 |

9 |

10 |

1 |

2 |

8 |

5 |

11 |

12 |

4 |

15 |

|

|

1 |

13 |

8 |

11 |

5 |

6 |

15 |

0 |

3 |

4 |

7 |

2 |

12 |

1 |

10 |

14 |

9 |

|

|

2 |

10 |

6 |

9 |

0 |

12 |

11 |

7 |

13 |

15 |

1 |

3 |

14 |

5 |

2 |

8 |

4 |

S4 |

|

3 |

3 |

15 |

0 |

6 |

10 |

1 |

13 |

8 |

9 |

4 |

5 |

11 |

12 |

7 |

2 |

14 |

|

|

0 |

2 |

12 |

4 |

1 |

7 |

10 |

11 |

6 |

8 |

5 |

3 |

15 |

13 |

0 |

14 |

9 |

|

|

1 |

14 |

11 |

2 |

12 |

4 |

7 |

13 |

1 |

5 |

0 |

15 |

10 |

3 |

9 |

8 |

6 |

|

|

2 |

4 |

2 |

1 |

11 |

10 |

13 |

7 |

8 |

15 |

9 |

12 |

5 |

6 |

3 |

0 |

14 |

S5 |

|

3 |

11 |

8 |

12 |

7 |

1 |

14 |

2 |

13 |

6 |

15 |

0 |

9 |

10 |

4 |

5 |

3 |

|

|

0 |

12 |

1 |

10 |

15 |

9 |

2 |

6 |

8 |

0 |

13 |

3 |

4 |

14 |

7 |

5 |

11 |

|

|

1 |

10 |

15 |

4 |

2 |

7 |

12 |

9 |

5 |

6 |

1 |

13 |

14 |

0 |

11 |

3 |

8 |

|

|

2 |

9 |

14 |

15 |

5 |

2 |

8 |

12 |

3 |

7 |

0 |

4 |

10 |

1 |

13 |

11 |

6 |

S6 |

|

3 |

4 |

3 |

2 |

12 |

9 |

5 |

15 |

0 |

11 |

14 |

1 |

7 |

6 |

0 |

8 |

13 |

|

|

0 |

4 |

11 |

2 |

14 |

15 |

0 |

8 |

13 |

3 |

12 |

9 |

7 |

5 |

10 |

6 |

1 |

|

|

1 |

13 |

0 |

11 |

7 |

4 |

9 |

1 |

10 |

14 |

3 |

5 |

12 |

2 |

15 |

8 |

6 |

|

|

2 |

1 |

4 |

11 |

13 |

12 |

3 |

7 |

14 |

10 |

15 |

6 |

8 |

0 |

5 |

9 |

2 |

S7 |

|

3 |

6 |

11 |

13 |

8 |

1 |

4 |

10 |

7 |

9 |

5 |

0 |

15 |

14 |

2 |

3 |

12 |

|

|

0 |

13 |

2 |

8 |

4 |

6 |

15 |

11 |

1 |

10 |

9 |

3 |

14 |

5 |

0 |

12 |

7 |

|

|

1 |

1 |

15 |

13 |

8 |

10 |

3 |

7 |

4 |

12 |

5 |

6 |

11 |

0 |

14 |

9 |

2 |

|

|

2 |

7 |

11 |

4 |

1 |

9 |

12 |

14 |

2 |

0 |

6 |

10 |

13 |

15 |

3 |

5 |

8 |

S8 |

|

3 |

2 |

1 |

14 |

7 |

4 |

10 |

8 |

13 |

15 |

12 |

9 |

0 |

3 |

5 |

6 |

11 |

|

Таблица 14.4. Таблица перестановки

|

16 |

7 |

20 |

21 |

|

29 |

12 |

28 |

17 |

|

1 |

15 |

23 |

26 |

|

5 |

18 |

31 |

10 |

|

2 |

8 |

24 |

14 |

|

32 |

27 |

3 |

9 |

|

19 |

13 |

30 |

6 |

|

22 |

11 |

4 |

25 |

Алгоритм стандартного блока может быть представлен следующим образом.

Li = Ri-1 (14.24)

Ri = Li-1![]() f (Ri-1,Ki) (14.25)

f (Ri-1,Ki) (14.25)

Здесь f (Ri-1,Ki) обозначает функциональное соотношение, включающее описанные выше расширение, преобразование в S-блоке и перестановку. После 16 итераций в таких стандартных блоках данные размещаются согласно окончательной обратной перестановке, описанной в табл. 14.5, где, как и ранее, выходные биты читаются слева направо и сверху вниз.

Таблица 14.5. Окончательная перестановка

|

40 |

8 |

48 |

16 |

56 |

24 |

64 |

32 |

|

39 |

7 |

47 |

15 |

55 |

23 |

63 |

31 |

|

38 |

6 |

46 |

14 |

54 |

22 |

62 |

30 |

|

37 |

5 |

45 |

13 |

53 |

21 |

61 |

29 |

|

36 |

4 |

44 |

12 |

52 |

20 |

60 |

28 |

|

35 |

3 |

43 |

11 |

51 |

19 |

59 |

27 |

|

34 |

2 |

42 |

10 |

50 |

18 |

58 |

26 |

|

33 |

1 |

41 |

9 |

49 |

17 |

57 |

25 |

Для дешифрования применяется тот же алгоритм, но ключевая последовательность, используемая в стандартном блоке, берется в обратном порядке. Отметим, что значение f(Ri-1, Ki), которое может быть также выражено через выход i-ro блока как f(Li, Ki), делает процесс дешифрования возможным.

14.3.5.1. Выбор ключа

Выбор ключа также происходит в течение 16 итераций, как показано в соответствующей части рис. 14.11. Входной ключ состоит из 64-битового блока с 8 бит четности в разрядах 8, 16..... 64. Перестановочный выбор 1 отбрасывает биты четности и переставляет оставшиеся 56 бит согласно табл. 14.6. Выход данной процедуры делится пополам на два элемента — С и D, каждый из которых состоит из 28 бит. Выбор ключа проходит за 16 итераций, проводимых для создания различных множеств 48 ключевых бит для каждой итерации шифрования. Блоки С и D последовательно сдвигаются согласно следующим выражениям.

Таблица 14.6. Круговая перестановка

|

57 |

49 |

41 |

33 |

25 |

17 |

9 |

|

1 |

58 |

50 |

42 |

14 |

26 |

18 |

|

10 |

2 |

59 |

51 |

43 |

35 |

27 |

|

19 |

11 |

3 |

60 |

52 |

44 |

36 |

|

63 |

55 |

47 |

39 |

31 |

23 |

15 |

|

7 |

62 |

54 |

46 |

38 |

30 |

22 |

|

14 |

6 |

61 |

53 |

45 |

37 |

29 |

|

21 |

13 |

5 |

28 |

20 |

12 |

4 |

Ci = LSi(Ci-1) и Di = LSi(Di-1) (14.26)

Здесь LSi - левый циклический сдвиг на число позиций, показанных в табл. 14.7. Затем последовательность Ci, Di переставляется согласно перестановочному выбору 2, показанному в табл. 14.8. Результатом является ключевая последовательность Ki, которая используется в i-й итерации алгоритма шифрования.

Таблица 14.7. Ключевая последовательность сдвигов влево

|

Итерация i |

Количество сдвигов влево |

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

1 1 2 2 2 2 2 2 1 2 2 2 2 2 2 1 |

Таблица 14.8. Ключевая перестановка 2

|

14 |

17 |

11 |

24 |

1 |

5 |

|

3 |

28 |

15 |

6 |

21 |

10 |

|

23 |

19 |

12 |

4 |

26 |

8 |

|

16 |

7 |

27 |

20 |

13 |

2 |

|

41 |

52 |

31 |

37 |

47 |

55 |

|

30 |

40 |

51 |

45 |

33 |

48 |

|

44 |

49 |

39 |

56 |

34 |

53 |

|

46 |

42 |

50 |

36 |

29 |

32 |

DES может реализовываться подобно блочной системе шифрования (см. рис. 14.11), что иногда называют методом шифровальной книги. Основным недостатком этого метода является то, что (при использовании одного ключа) данный блок входного открытого текста будет всегда давать тот же выходной шифрованный блок. Еще один способ шифрования, называемый способом шифрования с обратной связью, приводит к шифрованию отдельных битов, а не символов, что дает поточное шифрование [3]. В системе шифрования с обратной связью (описанной ниже) шифрование сегмента открытого текста зависит не только от ключа и текущих данных, но и от некоторых предшествующих данных.

С конца 1970-х широко обсуждались два спорных момента, связанных с DES [10]. Первый касается длины ключа. Некоторые исследователи считали, что 56 бит не достаточно, чтобы исключить взлом путем перебора. Второй момент касается внутренней структуры S-блоков, которые никогда не выпускались IBM. Агентство национальной безопасности США, которое было привлечено к тестированию алгоритма DES, потребовало, чтобы эта информация не обсуждалась публично. Критики опасаются, что АНБ участвовало в проектировании этих схем и теперь способно «проникать» в любое сообщение, шифрованное согласно DES [10]. В настоящее время стандарт DES больше не является приемлемым выбором, обеспечивающим надежное шифрование. Поиск 56-битового ключа с помощью недорогих компьютерных методов является делом нескольких дней [11].

14.4. Поточное шифрование